边缘计算访问控制

1.边缘计算访问控制的重要性

边缘计算的访问控制是非常重要的,因为它涉及到数据的安全性和隐私保护。随着物联网的发展,边缘计算设备的数量不断增加,这些设备包含了大量的敏感数据,如用户个人信息、设备运行数据等。如果没有有效的访问控制,这些数据可能会被非法访问或篡改,导致严重的安全问题。

2.边缘计算访问控制的挑战

边缘计算的访问控制面临着一些挑战。首先,边缘设备的安全防护能力较弱,容易受到攻击,导致数据泄露或系统崩溃。其次,边缘设备与云端之间的通信可能存在安全隐患,需要保证数据传输的机密性和完整性。此外,边缘计算环境下的权限管理和访问控制需要更加严格,以防止未经授权的访问和操作。

3.边缘计算访问控制的方法

针对上述挑战,边缘计算的访问控制方法通常包括以下几个方面:

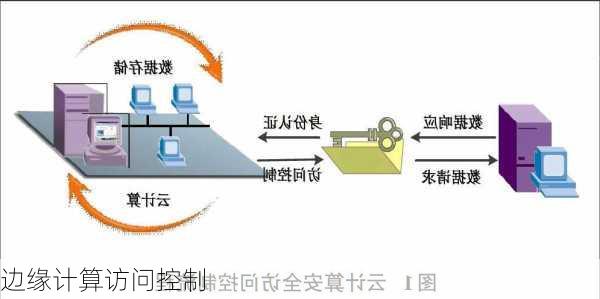

身份认证与访问控制:确保只有经过授权的设备可以接入边缘计算网络,防止非法设备入侵。对设备的访问权限进行严格控制,确保只有经过授权的用户可以访问设备,防止设备被非法控制。

数据加密存储:对存储的数据进行加密处理,防止数据被非法获取。建立数据备份机制,确保数据在遭受攻击或意外丢失后可以及时恢复。

应用身份认证与访问控制:对应用进行身份认证,确保只有经过授权的应用可以接入边缘计算网络。对应用的访问权限进行严格控制,防止应用被非法控制或滥用。

安全监测与应急响应:实时监测网络攻击行为,及时采取有效措施进行防御和处置。

属性加密访问控制:除了常规的属性加密之外,还可以将时间参数和位置参数一起作为加密因子用于属性加密算法中,使得数据用户必须在数据拥有者所设定的时间和位置范围内才能进行访问,以达到更细粒度的访问控制。

4.边缘计算访问控制的标准与法规

边缘计算的访问控制还需要遵守相关的安全标准与法规。例如,边缘计算设备必须符合中国网络安全法的相关规定,确保数据的合法使用和保护。同时,也需要明确边缘计算设备供应商、使用者等在安全问题上的责任和问责机制。

总的来说,边缘计算的访问控制是一项复杂的任务,需要综合运用多种技术和方法,同时也需要遵守相关的法律法规,以确保数据的安全性和用户的隐私保护。